La biometría (reconocimiento facial, huellas, iris) se vende como "progreso", pero ¿a qué precio? Nuestros cuerpos se convierten en credenciales permanentes, expuestos a filtraciones, vigilancia masiva y control social. ⚠️ "La privacidad no es un lujo. Es la base de la libertad." Exijamos transparencia antes de que sea tarde. #privacidad #seguridad #controlSocial #biometria #derechosDigitales

Leer másAnonimato en situaciones de alto riesgo: Guía para operar bajo vigilancia extrema

En contextos donde un error puede significar persecución, cárcel o algo peor, las reglas del anonimato digital cambian radicalmente. Esta guía está pensada para quienes enfrentan amenazas sofisticadas y necesitan […]

Leer másReticulum + guifi.net: Construyendo redes comunitarias antifrágiles

Las redes comunitarias como guifi.net han demostrado que es posible crear infraestructuras de comunicación libres y colaborativas. Pero, ¿qué pasa cuando necesitamos ir más allá del modelo TCP/IP tradicional, añadiendo […]

Leer másCómo mantener el anonimato a largo plazo: Guía avanzada de OpSec y anti-doxeo

(Segunda parte de «Cómo crear una identidad digital anónima desde cero«) Construir una identidad anónima es solo el primer paso....

Leer másReticulum: Comunicación descentralizada y cifrada para un Internet resiliente

En un mundo cada vez más dependiente de infraestructuras centralizadas y censurables, Reticulum emerge como una alternativa técnica y filosóficamente...

Leer másCómo crear una identidad digital anónima desde cero: Guía avanzada para proteger tu privacidad en línea

En la era de la vigilancia masiva y el rastreo constante de datos, construir una identidad digital anónima se ha...

Leer másMeshtastic: comunicación libre, descentralizada y segura con LoRa

En un mundo cada vez más dependiente de infraestructuras centralizadas, donde la comunicación parece estar atada a torres celulares, redes...

Leer más¿Debes desactivar SUDO? Vulnerabilidades críticas y alternativas seguras en Linux

¿Por qué plantearse desactivar SUDO? En los últimos días, se han descubierto dos vulnerabilidades críticas en SUDO, la herramienta más...

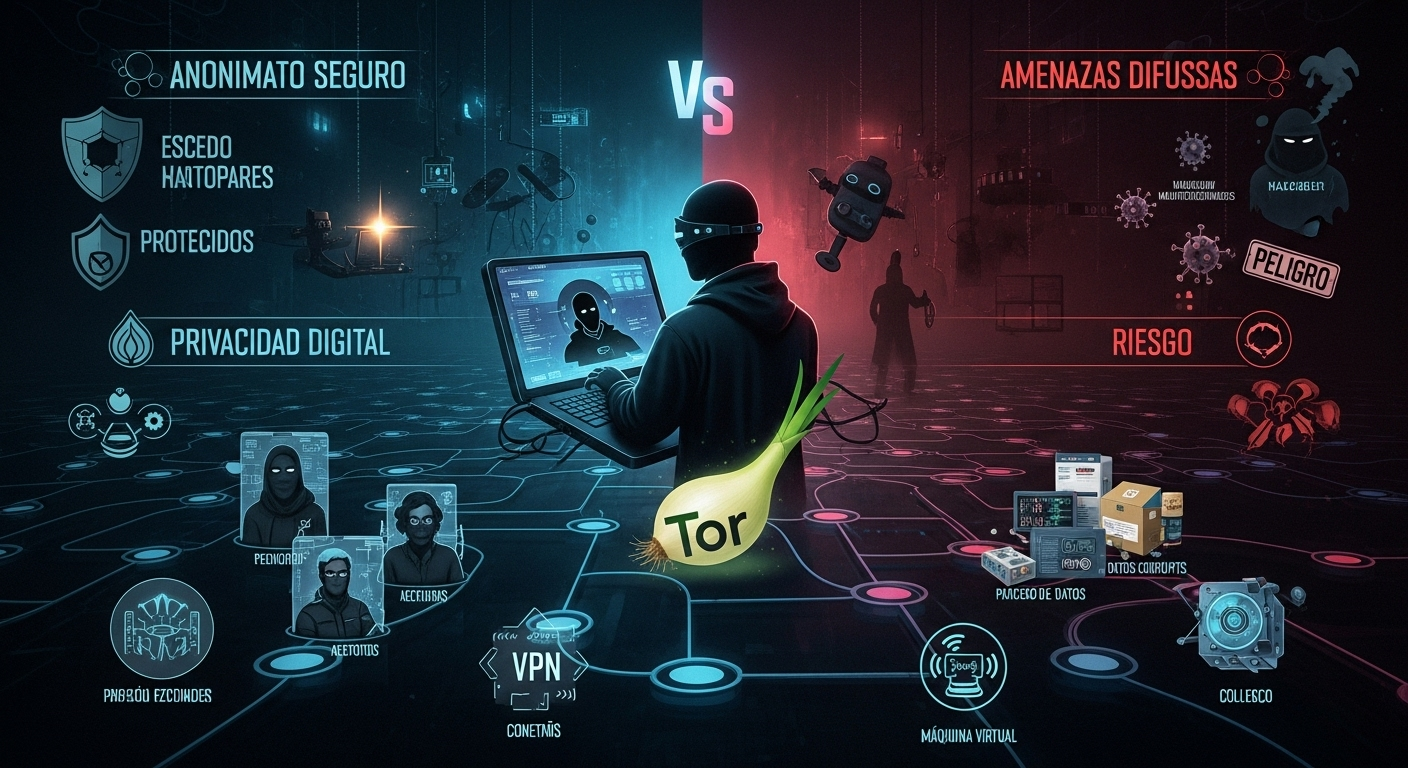

Leer másNavegar por la darknet: privacidad digital o zona de riesgo

Guía completa para explorar la web oscura con seguridad, anonimato y sentido común ¿Qué es realmente la darknet y por...

Leer más