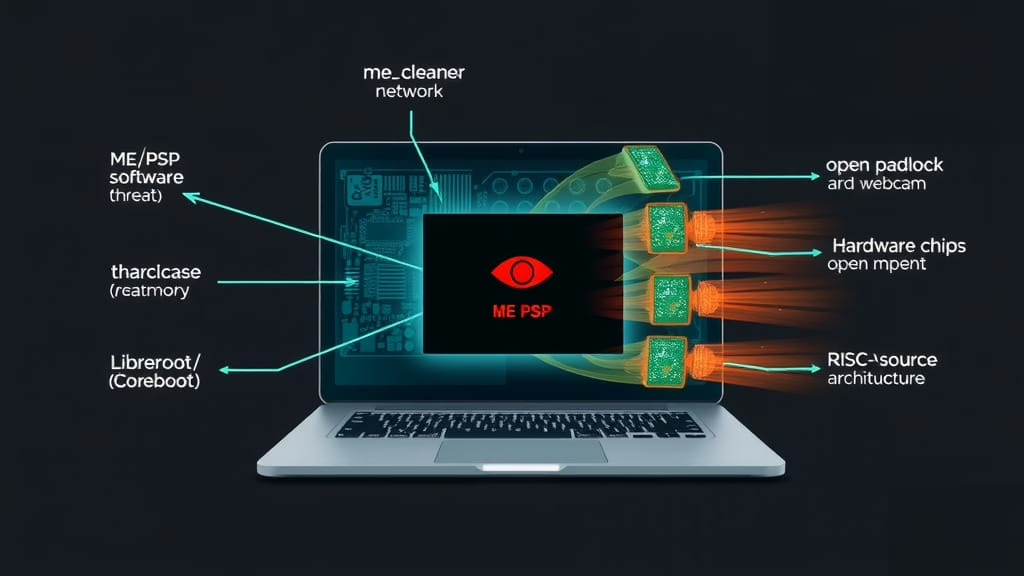

En el corazón de tu computadora, independientemente del sistema operativo que uses, existe un pequeño dictador electrónico. Se trata del Intel Management Engine (ME) y sus equivalentes de AMD y ARM, el Platform Security Processor (PSP) y el TrustZone, respectivamente. Estos subsistemas representan lo que podríamos llamar «la última frontera» de las vulnerabilidades de seguridad: amenazas de hardware que no pueden resolverse con parches de software.

El problema fundamental: computadoras dentro de tu computadora

Imagina que compras una casa pero, sin decírtelo, el constructor ha instalado un apartamento secreto donde vive un inquilino que tiene llaves de todas tus habitaciones. Esta es esencialmente la relación entre tu procesador principal y estos co-procesadores ocultos.

Características inquietantes:

- Operan 24/7: Funcionan incluso cuando tu equipo está «apagado» [tanto en estado S5 (apagado suave) como G3 (apagado mecánico), siempre que haya energía].

- Acceso omnímodo: Pueden leer/modificar memoria, interceptar tráfico de red y controlar dispositivos periféricos.

- Sistema operativo oculto: El ME ejecuta una versión modificada de MINIX 3, con aproximadamente 1.5 millones de líneas de código no auditables.

- Puertas traseras institucionalizadas: Tecnologías como Intel AMT permiten control remoto incluso sin sistema operativo.

Por qué debería preocuparte: más allá de las teorías de la conspiración

En 2017, el descubrimiento de la vulnerabilidad CVE-2017-5689 demostró que estas no son preocupaciones abstractas. Este fallo permitía la toma de control remoto sin credenciales y el bypass de cifrado a nivel de hardware; cosa que no puedes solucionar ni siquiera reinstalando el sistema operativo

Pero el problema va más allá de bugs específicos. La mera existencia de estos subsistemas crea una superficie de ataque permanente que no puede monitorizarse desde el SO principal, posibilita la implantación de rootkits a nivel hardware prácticamente indetectables, y facilita la vigilancia ya sea esta institucional o privada.

Desmontando mitos: lo que Intel no te dice

Intel argumenta que el ME es esencial para funciones como el arranque seguro (Boot Guard), la gestión de energía, y el DRM (Gestión de Derechos Digitales). Sin embargo diversas investigaciones han demostrado que estos sistemas pueden funcionar sin el ME (como lo hacen en entornos gubernamentales con el bit HAP activado), además el ME incluye componentes innecesarios para el usuario común, como servidores web completos para AMT, y lo más importante es que no se ofrece la posibilidad de que el propietario del equipo pueda desactivarlo, ni auditar o actualizar fácilmente estos componentes.

Soluciones prácticas: desde lo simple a lo radical

Nivel básico: mitigación de riesgos

- Desactivar AMT en BIOS: Aunque no elimina el ME, reduce su superficie de ataque.

- Actualizar firmware: Usar herramientas como Intel’s Detection Tool para parches conocidos.

- Segmentación de red: Aislar equipos con ME/PSP en redes distintas a datos sensibles.

Nivel intermedio: ataque directo al firmware

La herramienta me_cleaner permite:

- Eliminar módulos no esenciales del firmware ME.

- Forzar el bit HAP (usado en entornos gubernamentales para desactivar funciones).

- Reducir el ME a su mínima expresión (solo las funciones requeridas para el arranque).

Proceso típico:

- Extraer firmware actual (con herramientas como Flashrom).

- Aplicar me_cleaner.

- Reflashear el firmware modificado.

Riesgos:

- Algunas placas requieren el ME para inicializar hardware.

- Posible pérdida de funcionalidades como gestión de energía avanzada.

Nivel avanzado: guerra física contra el ME

Para los técnicamente adeptos, existen métodos más radicales:

1. Ataque directo al chip SPI

- Material necesario:

- Pinza SOIC-8 (para chips SPI de 8 pines).

- Programador SPI (CH341A o equivalente).

- Software: flashrom, me_cleaner.

- Proceso:

- Identificar chip SPI (generalmente marcado como Winbond W25Q…).

- Conectar pinza SOIC (verificar continuidad con multímetro).

- Extraer firmware completo.

- Modificar con me_cleaner.

- Reflashear firmware limpio.

2. Modificaciones hardware específicas

En modelos como ThinkPad X230:

- Desoldar resistor R1401: Desactiva parcialmente el ME.

- Cortar pistas específicas: Interrumpe comunicación ME-CPU.

- Puentes específicos: Activan modos de fabricante.

Precaución, estas modificaciones pueden invalidar la garantía del equipo, requieren equipamiento especializado, y se corre el riesgo de brickear la placa si se realizan incorrectamente.

Nivel revolucionario: abandonar la arquitectura x86

Para usuarios con necesidades críticas de seguridad:

- Placas POWER9 (Raptor Computing Systems).

- Desarrollos RISC-V (aún en etapas tempranas).

- Hardware pre-2006 (antes de la inclusión del ME).

El dilema ético: privacidad vs. funcionalidad

La existencia del ME y sus equivalentes plantea preguntas fundamentales: ¿deben los fabricantes tener este nivel de control sobre hardware que compramos? ¿es aceptable sacrificar privacidad por conveniencia tecnológica? ¿dónde están los límites de la «seguridad» impuesta?

Casos como Intel colaborando con la NSA (documentado en los papeles de Snowden) sugieren que estos sistemas pueden tener usos más allá de los declarados oficialmente.

Recuperando la soberanía del hardware

La batalla contra el ME y subsistemas similares no es técnica sino política; para que este panorama cambie los usuarios debemos:

- Exigir hardware verificable

- Apoyar alternativas abiertas (RISC-V, POWER)

- Presionar para regulaciones que obliguen a transparencia

Mientras tanto, herramientas como me_cleaner y comunidades como Libreboot o Coreboot mantienen viva la esperanza de un hardware verdaderamente propio.

Tu computadora debería ser tuya en todos los sentidos, «hasta el último transistor». La lucha por hacer realidad este principio es quizás la batalla más importante para la privacidad digital en nuestro tiempo.