El problema del hardware opaco

En la era de la hiperconectividad, los usuarios son cada vez más conscientes de las vulnerabilidades de software que amenazan su privacidad. Sin embargo, existe una amenaza aún más insidiosa: los subsistemas de hardware opacos integrados en prácticamente todos los procesadores modernos. El más conocido es el Intel Management Engine (ME), pero sus equivalentes -el AMD PSP (Platform Security Processor) y el ARM TrustZone- plantean riesgos similares.

Estos componentes funcionan como computadoras independientes dentro de tu computadora, con acceso privilegiado a todos los recursos del sistema. Lo más preocupante es que operan incluso cuando el dispositivo está apagado, ejecutando código cerrado que ni siquiera el sistema operativo principal puede auditar o controlar.

Anatomía de una backdoor hardware

Intel ME: El subsistema omnipotente

El Intel Management Engine es un microcontrolador que funciona independientemente del CPU principal:

- Ejecuta un sistema MINIX modificado en un núcleo separado

- Tiene acceso completo a memoria, red, periféricos y dispositivos de almacenamiento

- Opera incluso en estados de bajo consumo (S3/S4/S5)

- Incluye AMT (Active Management Technology), que permite control remoto

Alternativas de otras marcas

AMD implementa una solución similar llamada Platform Security Processor (PSP):

- Basado en tecnología ARM TrustZone

- Mismas capacidades de acceso privilegiado

- Igual falta de transparencia en su funcionamiento

En el mundo móvil, ARM TrustZone cumple una función análoga, creando un «entorno de ejecución confiable» que, irónicamente, representa un riesgo para la confianza del usuario.

Amenazas concretas a la privacidad y seguridad

Vulnerabilidades críticas documentadas

El historial de seguridad de estos subsistemas es alarmante:

- CVE-2017-5689 («Silent Bob is Silent«): Permitió acceso remoto no autenticado a través del ME

- CVE-2018-4251: Fallo en el firmware del ME explotable localmente

- Múltiples vulnerabilidades en AMD PSP descubiertas por investigadores independientes

Capacidades de vigilancia

Estos chips pueden potencialmente:

- Acceder a todo el tráfico de red (incluyendo tráfico cifrado antes de que salga del dispositivo)

- Leer y modificar memoria RAM sin dejar rastro en el sistema operativo principal

- Activar micrófonos y cámaras en algunos diseños de hardware

Falta de Transparencia y Control

El principal problema radica en que:

- El código fuente nunca ha sido auditado públicamente

- No existe forma oficial de desactivarlos completamente

- Los parches de seguridad dependen exclusivamente del fabricante

Soluciones técnicas: Desde software hasta modificaciones físicas

Enfoques por software

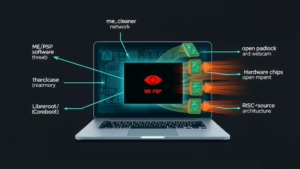

1. me_cleaner y alternativas

La herramienta me_cleaner (https://github.com/corna/me_cleaner) permite:

- Eliminar componentes no esenciales del firmware ME

- Forzar el bit HAP (High Assurance Platform) que desactiva algunas funciones

- Reducir la superficie de ataque sin eliminar completamente el subsistema

Para AMD PSP existe amd_cleaner, con funcionalidad similar.

2. Reemplazo del firmware

Proyectos como Coreboot y Libreboot ofrecen:

- Alternativas de firmware abierto

- Soporte limitado para hardware seleccionado (principalmente placas antiguas)

- Eliminación completa del ME en algunos casos

Intervención física avanzada

Para usuarios con conocimientos técnicos avanzados, existen métodos más radicales:

1. Flasheo directo del SPI Flash

Material necesario:

- Pinza SOIC-8 para conexión sin soldadura

- Programador SPI (CH341A, Raspberry Pi, Bus Pirate)

- Software flashrom y me_cleaner

Proceso:

- Identificar el chip SPI Flash (generalmente cerca del BIOS)

- Conectar la pinza SOIC-8 asegurando buen contacto

- Leer el firmware original con flashrom

- Aplicar me_cleaner al firmware

- Reescribir la versión modificada

Riesgos:

- Corrupción del firmware si la conexión falla

- Bloqueo de escritura en algunos modelos

2. Modificaciones de hardware directas

En algunas placas específicas:

- Desoldar resistores clave (ej: R1401 en ThinkPad X230)

- Cortar pistas específicas en la PCB

- Puentear contactos para forzar modos especiales

Estas modificaciones requieren:

- Diagramas esquemáticos de la placa

- Equipo de soldadura profesional

- Conocimiento avanzado de electrónica

Alternativas de hardware libre

Para usuarios que requieren máxima seguridad:

- Placas basadas en POWER9 (Raptor Computing)

- Desarrollos emergentes en RISC-V

- Sistemas antiguos pre-2008 (antes de la implementación masiva del ME)

Recomendaciones para Diferentes Niveles de Usuario

Para usuarios casuales

- Desactivar AMT/PSP en la BIOS

- Mantener firmware actualizado

- Considerar herramientas como me_cleaner

Para entusiastas técnicos

- Experimentar con Coreboot en hardware compatible

- Usar máquinas virtuales para operaciones sensibles

- Participar en comunidades de hardware abierto

Para requerimientos de alta seguridad

- Migrar a plataformas POWER9 o RISC-V

- Implementar soluciones air-gapped cuando sea posible

- Considerar medidas físicas de aislamiento

Recuperando el control del hardware

La existencia de subsistemas como Intel ME representa uno de los mayores desafíos para la privacidad digital moderna. Estos componentes crean una capa de privilegio invisible que escapa al control del usuario, violando los principios básicos de seguridad informática.

Si bien las soluciones perfectas aún son limitadas, la combinación de:

- Herramientas como me_cleaner

- Firmware alternativo (Coreboot/Libreboot)

- Modificaciones hardware controladas

- Migración a arquitecturas abiertas

…ofrece un camino hacia mayor transparencia y control. La batalla por el hardware verdaderamente libre continúa, y cada usuario informado es un paso hacia la recuperación de nuestra soberanía digital.