Guía completa para explorar la web oscura con seguridad, anonimato y sentido común

¿Qué es realmente la darknet y por qué alguien querría entrar ahí?

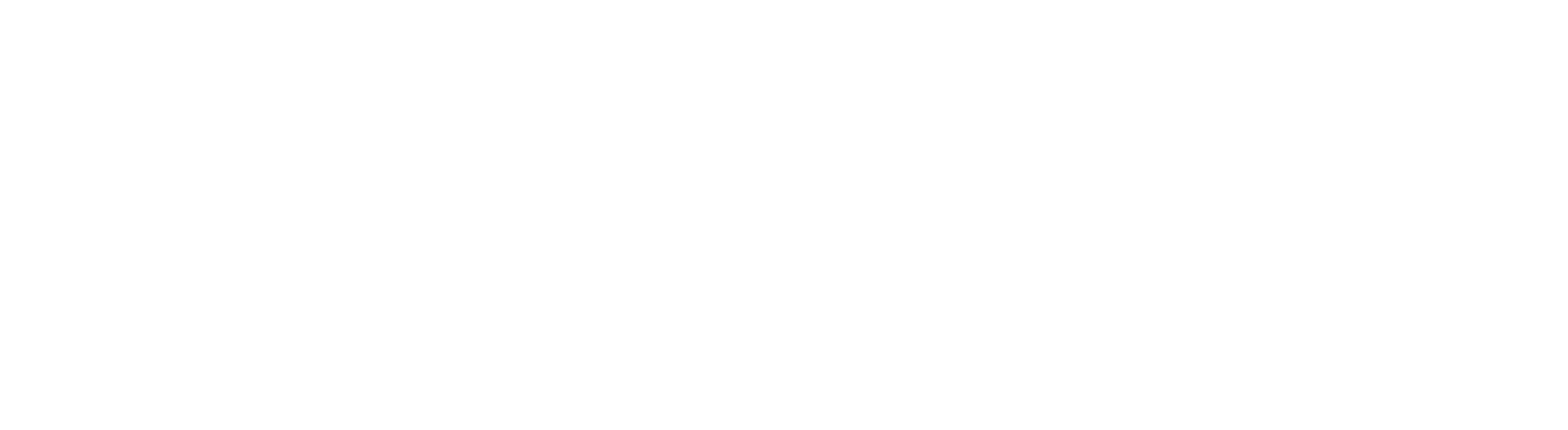

La palabra “darknet” suele evocar imágenes de ciberdelincuentes, tráfico ilegal y foros sombríos. Pero esta red alternativa —parte de lo que llamamos “deep web”— es en realidad un espacio de anonimato cifrado, útil para periodistas, investigadores, activistas, profesionales de la ciberseguridad y cualquier persona preocupada por su privacidad digital.

A diferencia de la internet convencional, donde todo está indexado por Google, la darknet se compone de sitios inaccesibles para los navegadores tradicionales, con dominios terminados en .onion, accesibles únicamente a través de herramientas como Tor. Es un entorno que protege el anonimato, pero también puede poner en riesgo tu seguridad si no sabes lo que estás haciendo.

La seguridad no es opcional: antes de empezar

Explorar la darknet sin una configuración adecuada es como caminar en un campo minado. Las amenazas incluyen:

- Malware y troyanos

- Estafas sofisticadas

- Contenido ilegal (muchas veces accidental)

- Rastreo gubernamental o de ISP

- Fugas de identidad

Por eso, la regla número uno es: prepararse con una arquitectura segura antes de hacer clic en nada.

Guía paso a paso: cómo acceder a la darknet de forma segura

A continuación, te ofrecemos un procedimiento completo que te permitirá adentrarte en la darknet de manera controlada, segura y legal.

1. Usa una máquina virtual o un sistema operativo especializado

¿Por qué? Aislar tu actividad del sistema operativo principal te protege de infecciones, rastreo y errores humanos.

Opciones recomendadas:

- Tails OS: sistema “amnésico” que no guarda rastros. Arranca desde USB y borra todo al apagarse.

Ideal para el anonimato. tails.net - Whonix + VirtualBox: una distro dividida en dos VMs (Gateway y Workstation) que canaliza todo por Tor.

Avanzado, pero potente. - Kali Linux: más orientado a pentesting. No ideal si sólo buscas anonimato.

2. Conéctate con una VPN antes de Tor

Aunque Tor cifra tu tráfico, tu proveedor de internet (ISP) puede ver que lo estás usando. Si quieres proteger esa capa también:

Pasos:

- Contrata una VPN de pago, sin registros (NordVPN, Mullvad, ProtonVPN).

- Actívala antes de iniciar Tor o cualquier sistema aislado.

- Asegúrate de que tenga killswitch activado (interrumpe la conexión si la VPN falla).

Resultado: Tú → VPN → Tor → Darknet

Esto añade una capa de anonimato y evita bloqueos regionales.

3. Usa el navegador Tor (y solo ese)

Descárgalo desde la fuente oficial: torproject.org

✔ No instales extensiones.

✔ No actives scripts.

✔ No cambies la resolución de ventana (puede identificarte).

✔ No navegues fuera de la darknet mientras estás en Tor.

4. Navega desde fuentes confiables

En la darknet hay muchas trampas. Usa directorios curados o comunidades para encontrar sitios confiables.

Sitios conocidos (verificados hasta 2024):

- The Hidden Wiki (.onion) – directorio básico pero incompleto

- Dread (.onion) – tipo Reddit, con valoraciones y guías

- ProPublica versión .onion – ejemplo de uso periodístico legítimo

Evita clicar enlaces al azar. Si un sitio parece dudoso, probablemente lo sea.

5. No descargues nada (a menos que sepas analizar malware)

Archivos PDF, DOCX, imágenes, e incluso texto pueden contener payloads maliciosos.

Si necesitas ver un archivo:

- Hazlo en una VM sin conexión

- Usa herramientas como VirusTotal (fuera de Tor) para analizar

6. Nunca reveles tu identidad real

Parece obvio, pero muchos caen en errores básicos:

❌ No uses tu nombre

❌ No escribas como lo haces normalmente

❌ No inicies sesión en Gmail, redes sociales, ni nada que te vincule

✅ Usa alias únicos, correos anónimos (RiseUp, ProtonMail, Tutanota)

✅ No uses un avatar que hayas usado anteriormente

✅ Desactiva WebGL, JS y Java

7. Utiliza herramientas de monitoreo de red

Controlar tus conexiones puede ayudarte a detectar actividad no deseada:

- Wireshark: para analizar paquetes de red

- TCPView (Windows) o

netstat(Linux): para ver conexiones activas - Qubes OS (avanzado): segmenta apps y redes en entornos aislados

BONUS: Checklist rápida de seguridad

✅ Usar sistema aislado (VM o Tails)

✅ VPN activa antes de entrar a Tor

✅ Usar navegador Tor sin scripts

✅ No descargar archivos

✅ No iniciar sesión en cuentas personales

✅ No revelar datos de identidad

✅ Verificar enlaces antes de visitar

✅ Consultar comunidades como Dread

✅ Apagar y borrar rastro tras cada sesión

Reflexión final

La darknet no es un lugar «malvado» per se. Es una red diseñada para la libertad digital y la privacidad. El problema está en cómo se utiliza. Al igual que con cualquier herramienta poderosa, su valor reside en el conocimiento de quien la maneja.

Periodistas en regímenes represivos, activistas perseguidos, profesionales de la ciberseguridad, incluso ciudadanos preocupados por la vigilancia digital: todos tienen motivos legítimos para proteger su identidad. Y, si se hace bien, navegar la darknet puede ser una experiencia segura, educativa y esclarecedora.